Рассмотрим подробнее процесс передачи ключа на основе первого протокола квантового распределения ключа (Quantum key distribution, далее QKD) BB84.

Квантовая криптография в основном использует одиночные фотоны, которые поляризованы в различных направлениях. Электромагнитная волна может быть разложена (как теоретически, так и практически) на две поляризованные составляющие, например, поляризованные вертикально и горизонтально. Одиночные фотоны также могут колебаться в строго определенных направлениях. В качестве источника света может использоваться светоизлучающий диод или лазер. Свет фильтруется, поляризуется и формируется в виде коротких импульсов малой интенсивности. Поляризация каждого импульса модулируется отправителем произвольным образом в соответствии с одним из четырех перечисленных состояний (см. рисунок 4).

Рисунок 4. Направления векторов поляризации. a – вертикальная, b – горизонтальная, с- диагональная - правая, d – диагональная - левая

Все 4 направления (их еще называют квантовыми состояниями) образуют два базиса – прямой и диагональный.

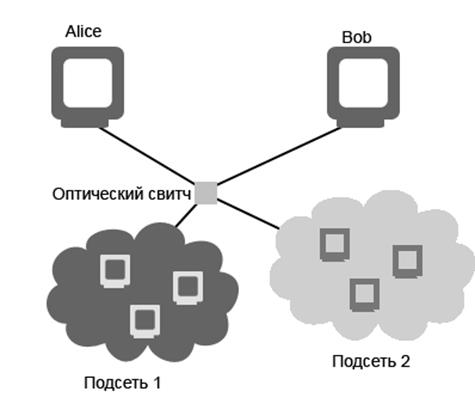

Традиционно в работах по криптографии пользователей принято кратко обозначать как Алису и Боба, а перехватчика называть Евой. Таким образом, описание ситуации в криптографическом протоколе выглядит так: Алиса должна передать Бобу секретное сообщение, а Ева всеми доступными ей средствами старается его перехватить.

Рассмотрим процесс передачи ключа от Алисы к Бобу:

1) Алиса с помощью ГПСП отсылает отдельные фотоны к бобу в произвольном направлении.

2) Боб выстраивает базисы приемника случайным образом. И держит их порядок в секрете.

3) На приеме все фотоны проходят через поляризационные фильтры. В тех случаях, где Боб угадал поляризацию, он получает правильный результат. Остальные результаты будут неверными. Они существуют из-за того, что, с определенной вероятностью, фотон сам может перейти в другое состояние. Обычно ошибочные фотоны составляют 25%.

4) По открытому каналу Боб сообщает о том, какие базисы он выбрал (но он не сообщает результаты измерений)

5) Алиса сообщает Бобу, какие из базисов были правильными. В нашем случае – это 2,3,4,10,11,14. Остальные базисы отсеиваются. Этот процесс называется «отсеивание ключа».

6) Выбранные квантовые состояния фотонов переводятся в биты и формируют ключ. Можно установить, что диагонально поляризованные фотоны – это 0, а прямо поляризованные – это 1.

Злоумышленник, пытающийся перехватить сообщение, обязательно вызовет ошибки в этой передаче, поскольку он не знает заранее тип поляризации каждого фотона, а квантовая механика не позволит ему замерить тип поляризации двух несвязанных между собой видов (прямолинейная и диагональная поляризация).

Два законных пользователя квантового канала тестируют его на возможность подслушивания, показывая по открытому каналу произвольное подмножество ключевых битов и проверяя уровень ошибок. Хотя они не могут предотвратить подслушивания, они никогда не могут быть обмануты злоумышленником, поскольку любое подключение к каналу будет обнаружено. Факт использования открытого канала является частым явлением в криптографических протоколах. Этот канал не должен быть конфиденциальным, но должен быть аутентифицированным. То есть, любой злоумышленник, в принципе, может получать из него информацию, но не может изменять её.

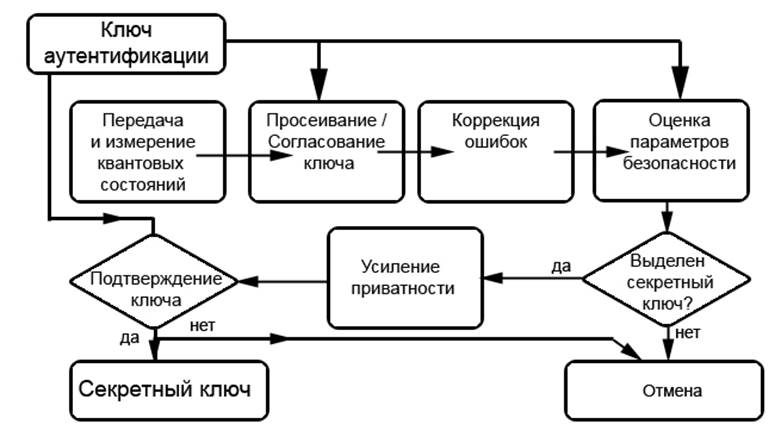

Общая структура алгоритма аутентификации с применение QKD показана на рисунке 5.

Рисунок 5. Схема аутентификации с применение QKD

Поясню шаг «Оценка параметров безопасности»: в протоколе BB84 коэффициент ошибок (quantum bit error rate или QBER) может достигать 15-20% из-за большой вероятности неправильного выбора базисов. Практически, уровень технических ошибок в квантовых протоколах на сегодняшний день составляет несколько процентов (в отличие от уровня 10-9, достижимого в современных оптотелекоммуникационных линиях связи). Если это количество выше, то пользователи прерывают исполнение, так как больше не могут гарантировать никакой безопасности. Если количество ниже, то они могут применить усиление приватности для выдавливания любой остаточной информации, которую может иметь прослушивающая сторона и приходят к получению совместного секретного ключа.

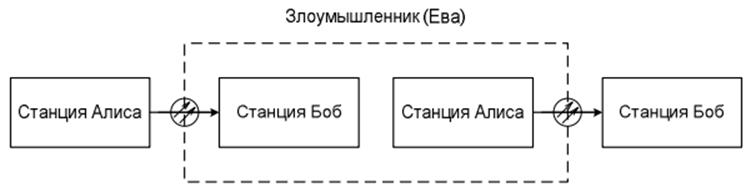

Предположим, что злоумышленник разрезал кабель и выполняет измерения с помощью оборудования, аналогичного оборудованию адресата (такая атака называется «Перехватчик – Ретранслятор»). После этого он посылает получателю фотон в соответствии с результатами своих измерений (используя оборудование, аналогичное оборудованию передатчика). Тогда в 50% случаев злоумышленник выберет неверный анализатор, и будет посылать адресату фотоны в случайно выбранных состояниях. В результате, 25% битов ключевой информации у отправителя и адресата будут отличаться.

Теперь пользователи смогут узнать о присутствии злоумышленника посредством случайного выбора половины битов строки ключа (длиной N бит) и публичного оглашения их значений. Если все объявленные значения совпадают, пользователи могут быть уверены, что их никто не подслушивал, поскольку вероятность того, что их подслушивали (а они выбрали N/2 битов с ненарушенным состоянием), равна: (3/4)N/2 ≈10-125 , при N=1000.

BB84 является базовым протоколом квантового распределения ключа. На практике использование подобных протоколов приводило к ряду различных проблем. Например, максимальная частота появления ошибочных квантовых битов, гарантирующая защищённость передачи, установлена на уровне 20%.

Доказательства безусловной стойкости криптографических систем выводятся для идеализированного состояния, которое может и не соответствовать реальности. Внимание исследователей привлекло входящее в такие доказательства предположение о том, что отправитель всегда подготавливает квантовые состояния битов без ошибок.

В 2007 году физики показали теоретическую возможность прослушивания системы распределения квантовых ключей при нарушении указанного выше условия . Сейчас эти выкладки получили подтверждение в экспериментах с установкой ID-500, выпущенной ID Quantique и работающей по протоколу BB84: по данным учёных, им удалось взломать систему, сохранив частоту появления ошибок в 19,7%.

Представители ID Quantique, впрочем, не видят в этом результате ничего сенсационного: «Он важен и интересен, но только как доказательство того, что системы квантовой криптографии не отличаются от других технологий обеспечения защиты: их тоже необходимо тестировать», — поясняет инженер компании Грегори Риборди (Gregory Ribordy), — «ID-500, изготовленная в 2004 году, уже устарела, к тому же она не была рассчитана на промышленное применение».

В современных установках ID Quantique, поставляемых на рынок, «безопасный» уровень ошибок снижен до 8%, что исключает подобные атаки.

Поможем написать любую работу на аналогичную тему