Несмотря на то, что нерушимость квантовой криптографии опирается на принцип неопределенности Гейзенберга, все чаще появляются работы, доказывающие возможность съема информации с квантовых каналов связи. Описано множество теоретических методов несанкционированного доступа к битам ключевых последовательностей в процессе их передачи. Большинство из таких методов носят теоретический характер, остальные очень легко блокируются, но появление таких методов показывает, что вечная гонка криптографов и криптоаналитиков начинается уже в совершенно новой области криптографии.

В этом разделе описаны наиболее значимые методы несанкционированного доступа к битам ключевой последовательности. Большинство методов являются теоретико-математическими и имеют смысл лишь на бумаге и здесь описывать не будут.

Классификация атак

Известные стратегии съема информации можно разделить на две большие группы:

- атаки на состояния фотонов

- атаки, использующие не идеальность компонентов оборудования квантовой криптографии

Рисунок 10. Классификация методов съема информации с каналов КРК.

Итак, мы должны предположить, что Ева обладает совершенной технологией. Единственным ограничением ее действий выступают законы квантовой механики, но не сегодняшний уровень развития технологии. Так, Ева не может клонировать кубиты. Но ей разрешается выполнять любые унитарные преобразования над одним или несколькими кубитами или даже использовать вспомогательные системы, в том числе и квантовые. Более того, после осуществления таких взаимодействий, Ева может сохранять свою вспомогательную систему невозмущенной, в полной изоляции от окружения, в течение любого времени! И только после всех обсуждений по открытому каналу, которые, конечно, доступны ей, она может выполнить измерение своей системы по собственному выбору, будучи ограниченной при этом лишь законами квантовой механики.

Индивидуальные (некогерентные) атаки. Атаки на состояние фотонов

Этот класс атак предполагает, что Ева создает некие вспомогательные частицы (пробы), осуществляет взаимодействие проб с каждым фотоном, посылаемым от Алисы к Бобу, и затем измеряет пробы одну за другой. Важно, что при этом наиболее реалистичном классе атак считается, что Ева ждет только окончания процедуры сравнения базисов и не дожидается окончания процедур коррекции ошибок и усиления секретности. Индивидуальные атаки имеют важную особенность – они полностью могут быть рассмотрены классически! Это значит, что Алиса, Боб и Ева обладают некой классической информацией в виде случайных величин ![]() , соответственно и, что самое важное, – законы квантовой механики позволяют рассматривать совместное распределение вероятностей

, соответственно и, что самое важное, – законы квантовой механики позволяют рассматривать совместное распределение вероятностей ![]() . Такая задача многократно обсуждалась в классической криптографии, поэтому многие результаты могут быть заимствованы оттуда непосредственно.

. Такая задача многократно обсуждалась в классической криптографии, поэтому многие результаты могут быть заимствованы оттуда непосредственно.

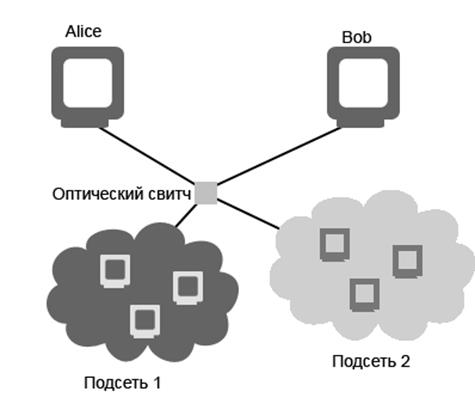

Стратегия перехватчик-ретранслятор

Эта атака является самой простой, и частично уже описывалась. Рассмотрим её более подробно.

Из-за того, что по квантовому каналу передается случайная смесь двух базисов, любая попытка подслушивания приводит к риску изменения поляризационного состояния фотона. Это приведет к различию в значениях битов Алисы и Боба, если измерения проводились в совпадающих базисах. Например, в некотором смысле, оптимальная стратегия подслушивания состоит в том, что Ева перехватывает все фотоны в квантовом канале, производит свои измерения только в одном из двух базисов (или вообще только в одном) и ретранслирует исходы.

Рисунок 11. Схема стратегии перехватчик-ретранслятор

Затем она пересылает (ретранслирует) Бобу другой фотон в состоянии, соответствующем результату ее измерения. В половине всех случаев Ева правильно угадает базис и, следовательно, Алиса-Боб не распознают ее присутствие. Однако, в другой половине случаев Ева неверно угадывает базис, поэтому она перешлет Бобу правильный фотон лишь в с вероятностью 50%. Этот фотон будет обнаружен Алисой-Бобом, в половине от этого числа случаев, так как они получат некоррелированные результаты (что выявляется в протоколе коррекции ошибок). В итоге, при использовании этой стратегии, Ева получает 50% информации – в случае угадывания базиса, в то время, как Алиса-Боб получают 25% ошибочных битов в просеянном ключе, то есть, после выкидывания исходов в неправильных базисах. Этот случай подслушивания легко регистрируется. В другом варианте этой стратегии подслушивания Ева применяет ее только к каждому десятому биту. В этом случае она получает доступ к 5 % информации, в то время как Алиса и Боб обнаруживают 2.5%.

Для нейтрализации активного подслушивателя в открытом канале можно воспользоваться схемой аутентификации Вегмана-Картера: в этой схеме Алиса и Боб должны изначально иметь небольшой секретный ключ, установленный, например, при личной встрече. С помощью такого ключа устанавливается нечто вроде «контрольной суммы» или метки, зависящей от каждого бита сообщения. Подслушиватель, который не знает ключа, имеет низкую вероятность сгенерировать правильную метку. Таким образом, метка устанавливает легитимность сообщения, а ее изменение указывает на попытку подслушивания.

Когерентные атаки

При когерентных (совместных и коллективных) атаках обычно предполагается, что Ева производит свое измерение после полного завершения открытого сеанса связи между Алисой и Бобом. Этот сеанс включает в себя не только обсуждение базисов, но и выполнение протоколов коррекции ошибок и усиления секретности.

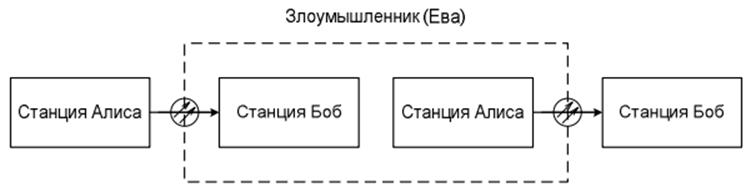

Атака «Троянский конь»

До сих пор рассматривались стратегии подслушивания, при которых Ева стремилась извлечь максимальную информацию из фотонов, пересылаемых от Алисы к Бобу. Однако Ева может использовать совершенно другую стратегию. Она сама испускает сигналы, которые поступают на станции Алисы и Боба через квантовый канал. Например, она может послать лазерные импульсы в волокно, которое соединяет станции А и Б и проанализировать отраженный свет.

В принципе, таким образом можно проанализировать следующие параметры: когда стрелял настоящий лазер, когда открывался счетчик фотонов, как настроены фазовые модуляторы или светоделители и прочие. Поэтому, любые неоднородности в оптических трактах передатчика и приемника должны быть сведены к минимуму. Ева использует очень чувствительный метод детектирования. Импульс делится на две части: основную и опорную. Данная схема необходима для синхронности детектирования. Задержка опорного сигнала нужна для синхронного прихода сигнала со сканирующим. Именно параметры импульса, который будет отражен, и определят полученную злоумышленником информацию.

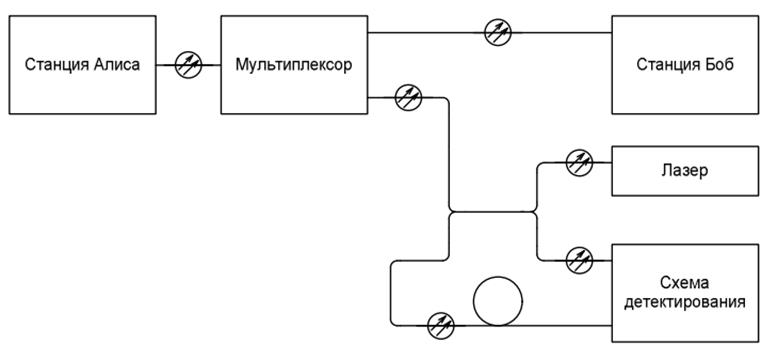

Рисунок 12. Схема атаки «Троянский конь»

Из всех представленных атак, в реальных условиях могут быть реализованы стратегия «перехватчик-ретранслятор» и атаки с использованием мощных импульсов. Но они не обладают высокой эффективностью. Первая вносит большое число ошибок и легко обнаруживается. А предотвратить вторую атаку можно, используя специальные схемы детектирования или уменьшая интенсивность отраженного импульса. Когерентные, некогерентные и комбинированные атаки не могут быть реализованы на сегодняшний день, так как для их реализации необходимо наличие больших объемов квантовой памяти.

Поможем написать любую работу на аналогичную тему